La directive européenne DORA (Digital Operational Resilience Act) s’appliquera aux 27 États membres de l’UE à partir de janvier 2025. Elle vise à renforcer les capacités de résilience des acteurs de la finance dont les activités sont de plus en plus numérisées.

Son objectif principal est d’harmoniser les exigences au niveau des états membres de l’UE pour garantir que tous les acteurs financiers disposent des garanties nécessaires pour limiter l’impact et la possibilité de cyber-attaques et des autres risques liés aux technologies de l’information et de la communication (TIC).

Les entités du secteur financier devront adopter une politique de sécurité de l’information rigoureuse, en commençant par une analyse approfondie des risques. Cette étape d’identification des risques nécessitera une cartographie détaillée des systèmes d’information et des flux de données. Elle devra être conçue et mise en œuvre selon une approche basée sur les risques. C’est exactement ce que propose la méthode EBIOS Risk Manager, promue par l’ANSSI.

Pourquoi un référentiel pour les établissements financiers ?

L’objectif d’un référentiel métier partagé comme DORA est d’apporter une base commune et dirigée au niveau européen, afin d’appliquer la même règle à tous les acteurs d’un domaine. En effet, les systèmes financiers européens (et mondiaux) sont interconnectés, la chute d’une entité financière entrainerait potentiellement un effet domino.

En plus d’instaurer des mesures de sécurité spécifiques au secteur financier, le but est de responsabiliser les dirigeants en cas de non-conformité à la législation, en imposant des conséquences juridiques et financières plus sévères qu’auparavant.

Qui est concerné exactement ?

Globalement, toutes les entités financières sont concernées :

- les banques

- les assurances

- les gestionnaires d’actifs financiers

- les prestataires de services de paiement

- mais également les prestataires externes.

À noter qu’il existe cependant quelques exceptions détaillées dans l’article 2 de la norme.

👉 Article 2 du règlement (UE) 2022/2554 du parlement européen du conseil

DORA, une directive de sécurité cyber en 5 grands piliers

Cette norme s’organise autour de 5 piliers complémentaires :

1) La gestion des risques liés aux technologies de l’information et de la communication (TIC)

La réglementation DORA exige de la part des autorités financières qu’elles mettent en place un cadre de gestion des risques cyber robuste et documenté. Elles devront identifier, évaluer et atténuer les risques associés à leurs systèmes d’information.

2) La notification, aux autorités compétentes, des incidents majeurs liés aux TIC et des cybermenaces importantes

Dès lors qu’un incident cyber sera détecté, il sera demandé aux entités financières de le déclarer aux autorités compétentes. Ce processus permet de résoudre plus rapidement des incidents cyber mais également de prévenir les risques pour l’ensemble de la filière.

3) Les tests de résilience opérationnelle numérique

Les entités financières doivent effectuer régulièrement des tests de résilience afin de vérifier l’efficacité de leur stratégie de résilience numérique. Il s’agit de simuler divers scénarios, comme des cyber-attaques, des pannes de système et autres perturbations. Le but est d’évaluer la capacité des systèmes d’informations à résister à de tels événements et à s’en remettre bien évidemment.

4) Les mesures destinées à garantir la gestion saine du risque lié aux prestataires tiers de services TIC

Les prestataires externes sont des parties prenantes sensibles. Même une forteresse bien défendue devient vulnérable si une attaque survient de l’intérieur, rendant toutes les mesures contre les menaces extérieures inutiles.

Ce pilier souligne la nécessité d’établir des contrats complets qui définissent clairement les responsabilités et les attentes en matière de gestion des risques liés aux TIC, de traitement des incidents et de tests de résilience. Une gestion des risques liés aux prestataires externes contribue au bon fonctionnement de la résilience globale du système.

5) Le partage d’informations et de renseignements en rapport avec les cybermenaces et les cyber-vulnérabilités

Le règlement DORA encourage les entités financières à partager leurs renseignements et les informations sur les cybermenaces au sein de la communauté financière. Objectif : renforcer l’écosystème et éviter une chute globale du système.

Le référentiel DORA, en application !

Aujourd’hui, le référentiel DORA énumère des mesures de sécurité « haut niveau ». Ces directives sont assez générales et ne détaillent pas leur application dans un contexte spécifique. Cela revient à fixer un objectif sans indiquer clairement comment l’atteindre.

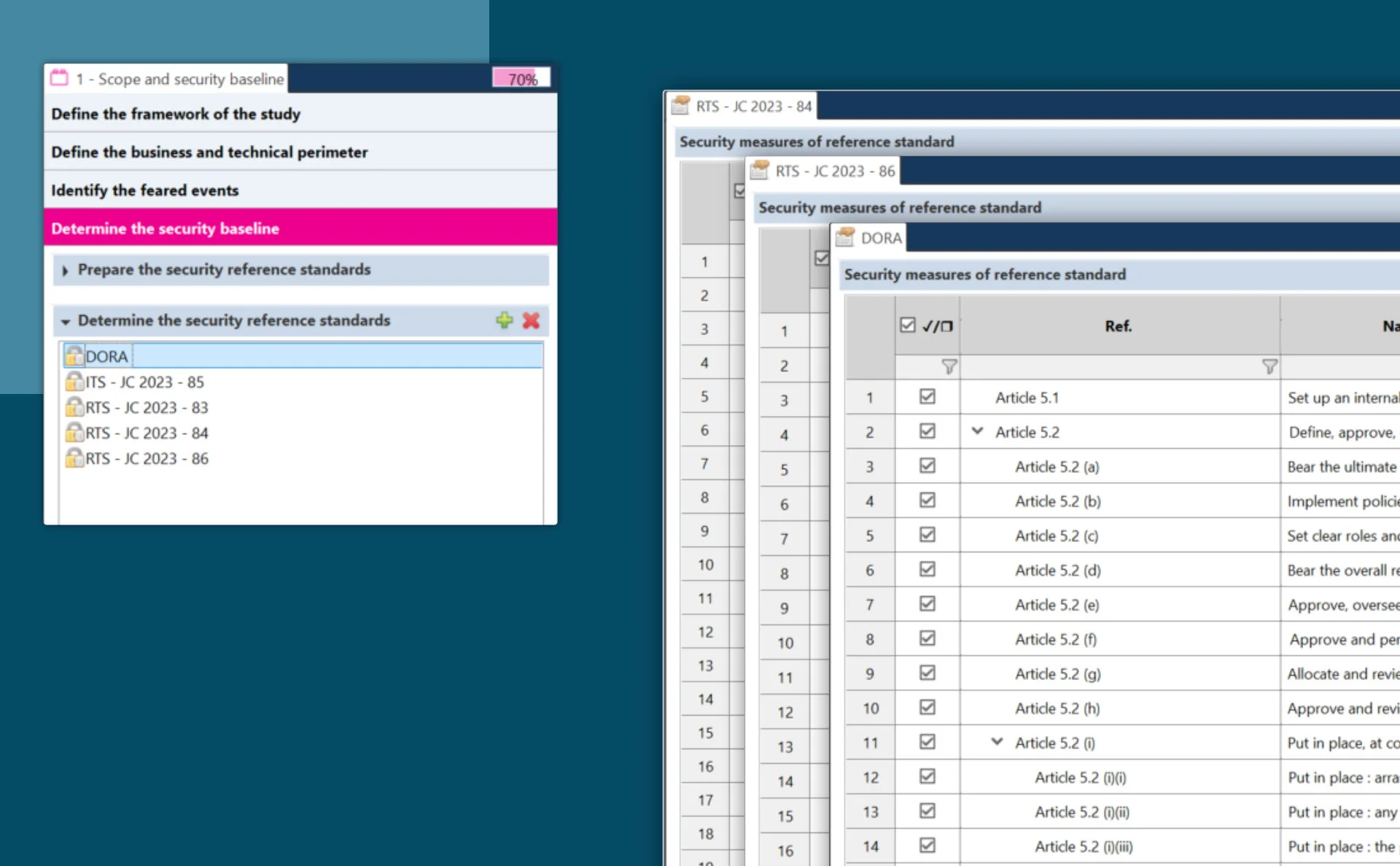

Heureusement, des solutions “opérationnelles” arrivent. Afin de respecter l’échéance de janvier 2025 et dans le but de rendre son application opérationnelle, les Autorités Européennes de Surveillance (AES) ont élaboré un ensemble de textes.

Ce sont les RTS (Regulatory Technical Standards) et les ITS (Implementing Technical Standards). Ces deux référentiels, traités conjointement (car interdépendants) énoncent les exigences concernant :

- les politiques, procédures, protocoles et outils de sécurité liés aux TIC,

- les politiques en matière de ressources humaines,

- la détection et la résolution des incidents liés aux TIC,

- la gestion de la continuité des opérations, la revue du rapport du dispositif de gestion des risques,

- la proportionnalité (en fonction de la taille de l’entité concernée).

En quelques mots, les ITS fournissent des orientations détaillées sur la mise en œuvre pratique des réglementations financières, tandis que les RTS spécifient les exigences réglementaires elles-mêmes.

Les RTS (Regulatory Technical Standards)

Les RTS précisent les exigences réglementaires elles-mêmes, en fournissant des détails et des règles spécifiques à suivre. Ils offrent des instructions sur la manière de se conformer aux exigences législatives générales établies dans les directives européennes.

Les ITS (Implementing Technical Standards)

Elles fournissent des orientations précises sur la manière de respecter les exigences réglementaires (cf. RTS), en décrivant souvent des méthodes de calcul, des formats de reporting, des procédures opérationnelles et d’autres détails techniques nécessaires à la conformité.

La norme DORA et EBIOS RM ?

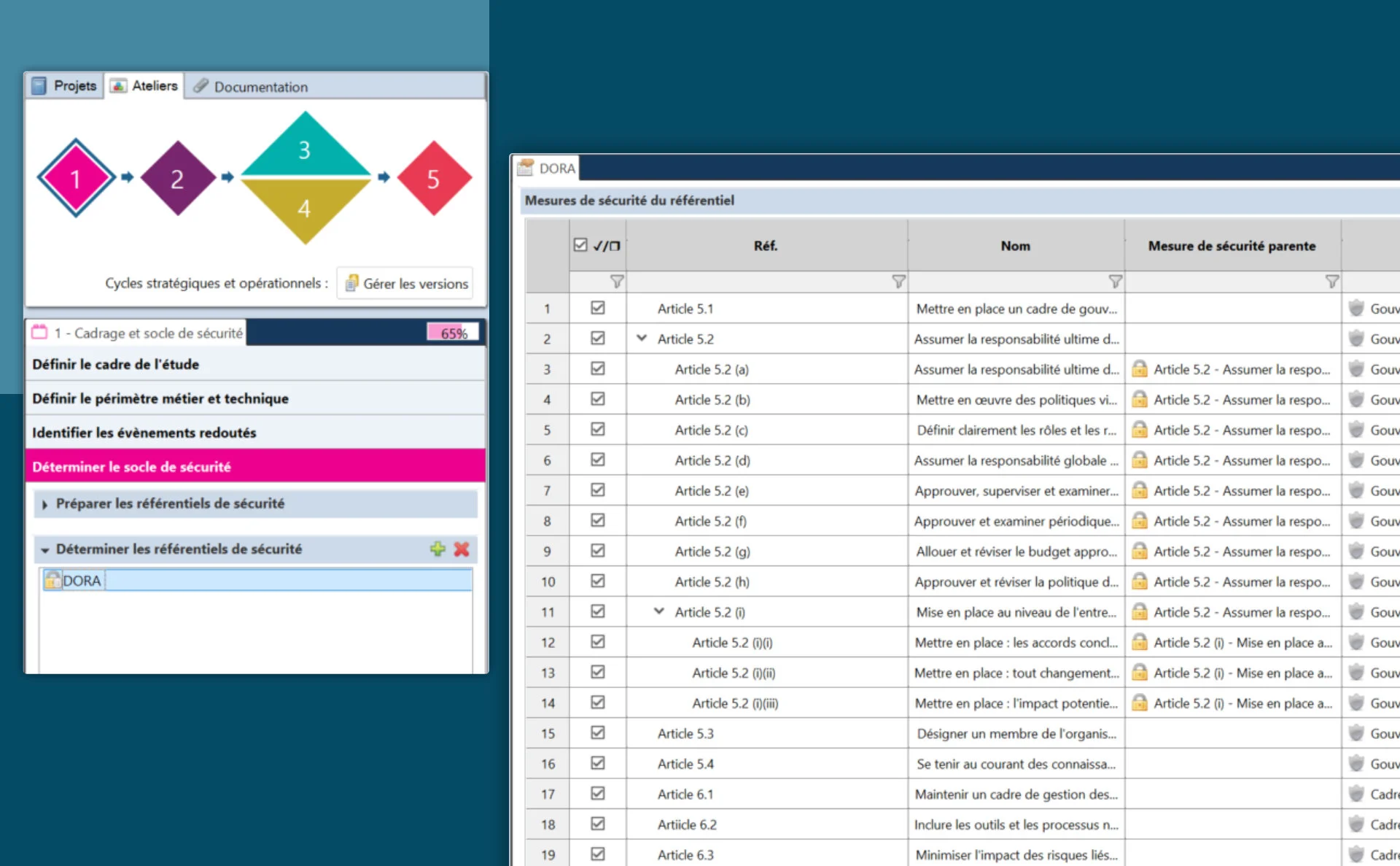

Qu’importe le secteur d’activité, une analyse de risques EBIOS Risk Manager reste cadrée dans son approche et les activités à mener.. L’utilisation du référentiel DORA ne viendra donc pas contrevenir au respect du déroulement d’une analyse EBIOS RM.

Ainsi, le référentiel sera intégré dans le socle de sécurité, dès l’atelier 1, et l’application de chaque mesure sera évaluée en fonction du contexte spécifique de l’objet d’étude. La seule contrainte que cela peut apporter reste le nombre potentiellement considérable de mesures de sécurité à prendre en compte (plus de 300 mesures).

Difficultés et limites de la directive DORA

La norme DORA comporte des mesures de sécurité de « haut niveau », rendant difficile leur application opérationnelle directe. La lecture des articles qui la composent révèle rapidement l’ampleur de la norme. Les textes sont complexes et leur interprétation requiert une expertise spécifique. Certaines mesures pourraient ainsi être raffinée en fonction des besoins, compte tenu du nombre de « sous-mesures » nécessaires à mettre en place pour satisfaire les exigences qu’elles impliquent.

À ce jour, DORA est perçu comme un référentiel de mesures dont la mise en œuvre peut être complexe. Bien que des mesures plus opérationnelles aient été élaborées (cf. RTS & ITS), elles restent encore assez « haut niveau » malgré un aspect opérationnel nettement plus perceptible.

Conclusion

En définitif, la norme DORA exigera des entités financières qu’elles élaborent une politique de cybersécurité basée sur les risques. Cela nécessitera la réalisation d’analyses de risques pour se conformer à cette exigence. Ces analyses de risques sont bien sûr couvertes par la méthode EBIOS Risk Manager, et l’intégration d’une liste d’exigences comme celle présentée dans la norme DORA peut se faire relativement simplement. Cependant, l’application de ces exigences représente un travail conséquent, même pour un secteur aussi mature en matière de cyber sécurité que le domaine financier.

La démarche d’analyse suivra globalement les mêmes principes que ceux de la méthode EBIOS Risk Manager, sans particularités notables à signaler de ce point de vue. La complexité résidera dans l’interprétation et la mise en œuvre de cette analyse dans un contexte réel de gestion des risques. Bien que les AES aient formulé des exigences plus opérationnelles, celles-ci demeurent encore relativement « macro ».

Si cela vous intéresse, ALL4TEC met à disposition les référentiels associés à la norme DORA et aux ITS/RTS en téléchargement sur notre plateforme Web. Ceux-ci seront également intégrés nativement dans notre solution labellisée EBIOS RM par l’ANSSI.