Un cas d'usage complet à télécharger

Découvrez comment EBIOS Risk Manager peut être utilisé dans un cas concret, avec l’analyse de risques d’un centre d’imagerie médicale. Atelier par atelier, des résultats sont présentés pour comprendre les attentes à chaque étape.

Une méthode d'analyse des risques

L’analyse de risques avec la méthode EBIOS Risk Manager permet d’asseoir une stratégie de traitement des risques itérative et durable. Cette méthode fournit une vision complète des risques pour les responsables de la sécurité des systèmes d’information quel que soit le domaine d’application.

Pour aider à la réalisation de ces analyses, ALL4TEC développe et déploie l’outil Agile Risk Manager, labellisé par l’ANSSI. Ce dernier permet de conduire facilement des analyses de risques pertinentes basées sur la méthode EBIOS Risk Manager. En effet, s’appuyant sur des représentations graphiques, Agile Risk Manager présente les différents résultats des ateliers devant être conduits lors de l’analyse.

Pourquoi un SIG (Système d’Information Géographique) dans une collectivité ?

Dans le cadre d’une analyse de risques menée sur une communauté de commune, nous allons nous intéresser à un système en particulier : le système d’information géographique (SIG).

Un SIG permet de gérer des données en lien avec la géographie. Dans le cadre d’une collectivité, cela permet de gérer le cadastre, l’aménagement du territoire, recueillir des informations sur les citoyens, réaliser des études statistiques et à répondre à de nombreux autres usages.

Comment dans toute organisation, on y retrouvera :

- Des équipements informatiques (ordinateurs, téléphones…),

- Des logiciels spécifiques (logiciels dédiés à la cartographie),

- Des agents et techniciens dédiés au service,

- Des bâtiments et infrastructures.

Les collectivités sont aujourd’hui en première ligne et sont particulièrement touchés aux vues des différentes actualités. Protéger les différents actifs et valeurs métiers des collectivités devient indispensable. L’approche préventive des risques est une première réponse et celle-ci se construit à travers la réalisation d’une analyse de risques cyber.

La méthode EBIOS Risk Manager s’appuie sur une démarche itérative et agile, construite autour d’ateliers. Chacun de ces ateliers choisit un point de vue particulier et une problématique spécifique.

Le passage à travers l’ensemble de ces ateliers va amener à construire, étape par étape, une analyse de risques pertinente et complète, centrée sur les risques les plus prégnants.

Atelier 1 - Cadrage et socle de sécurité

L’atelier 1 permet de définir le périmètre général de l’analyse, d’identifier ce qu’on souhaite protéger, ce qu’on redoute, et quelles sont les mesures déjà mises en œuvre. Le point de vue est celui de la collectivité et plus spécifiquement, le SIG (Système d’Information Géographique) de la ville.

Nous avons opté pour une analyse de risques complète dont les cycles stratégiques et opérationnels sont respectivement de 1 an et de 4 mois. Nous avons défini la matrice des rôles et responsabilités (RACI) qui permet de planifier les étapes de notre analyse ainsi que les personnes impliquées dans chaque atelier.

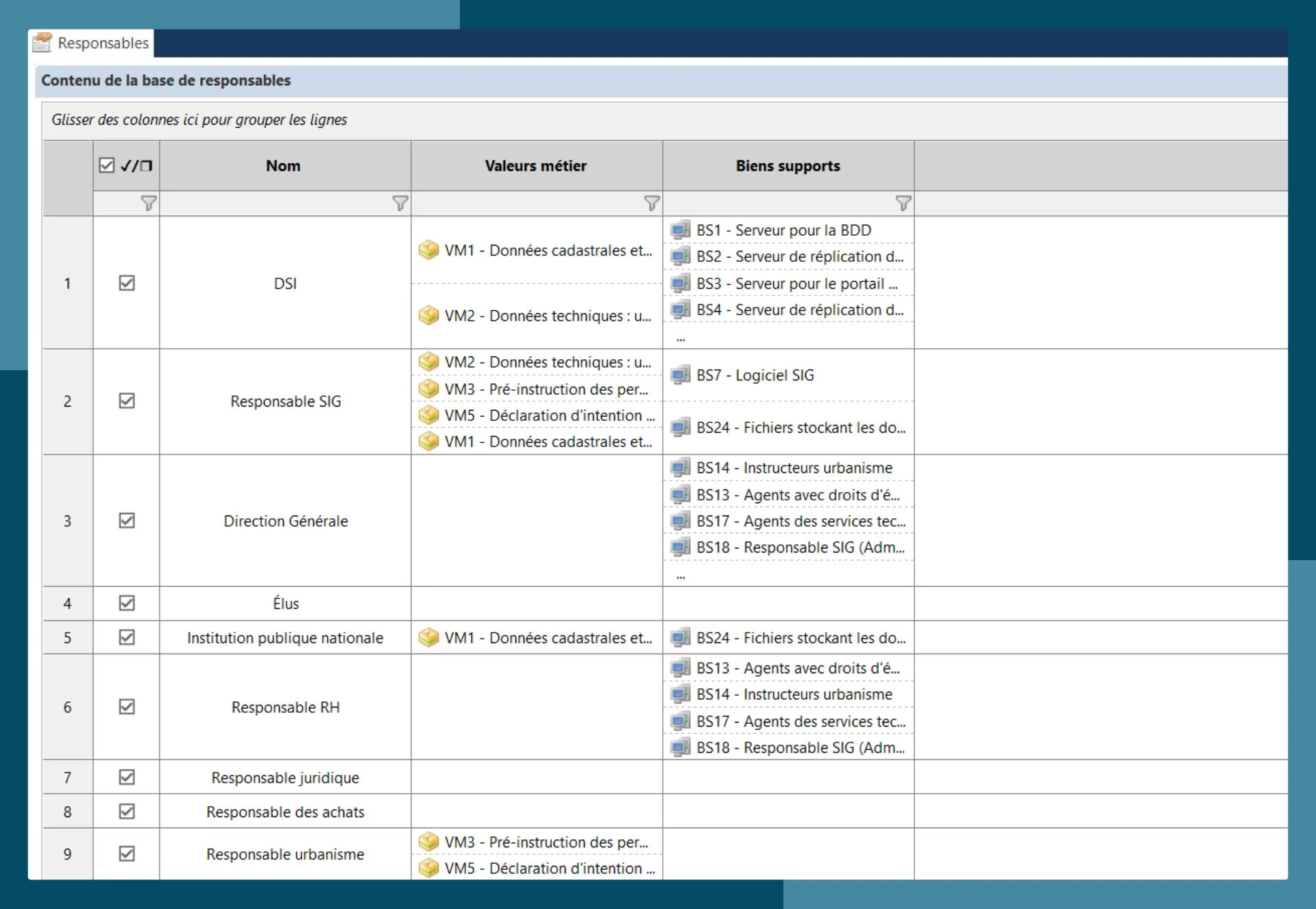

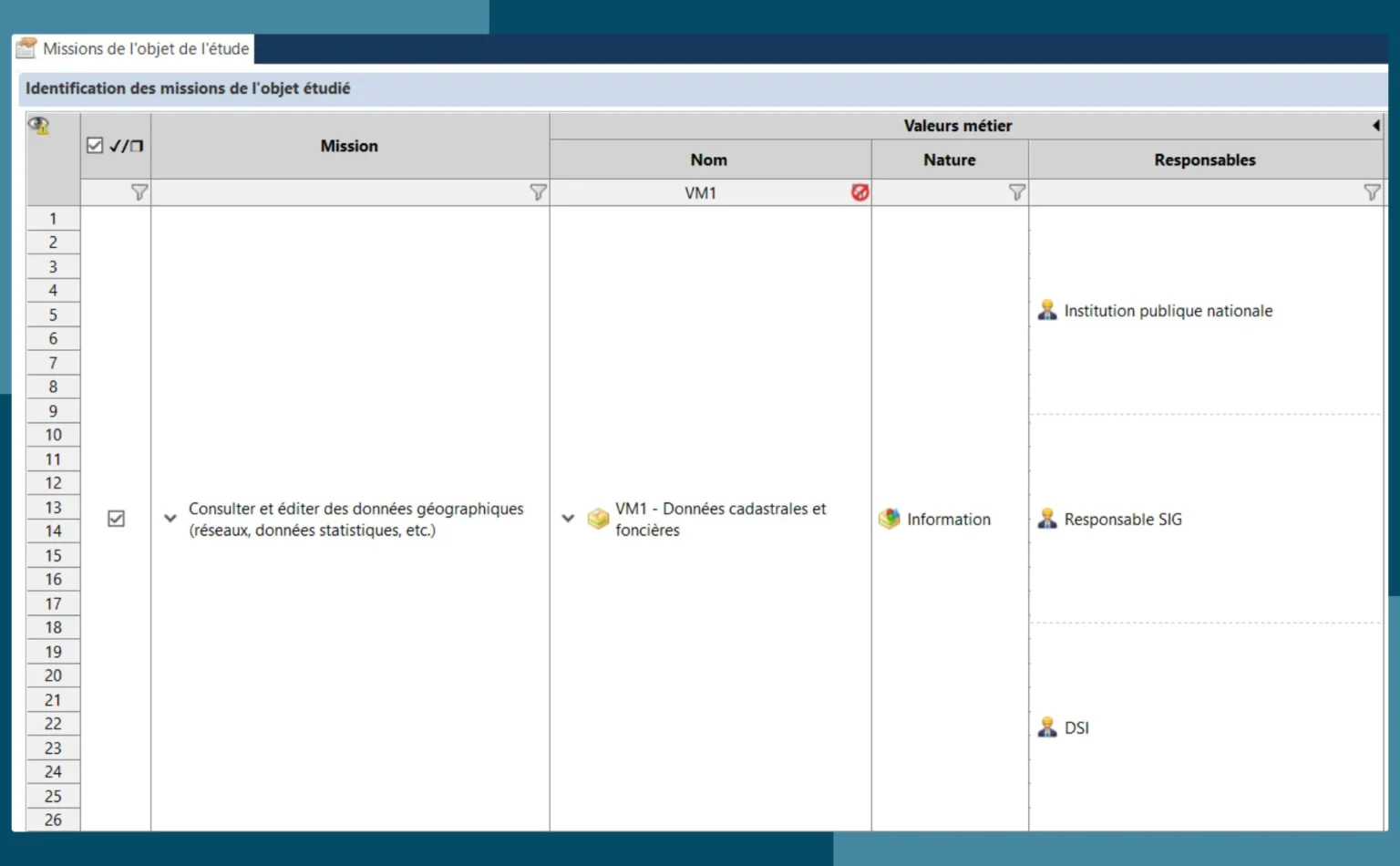

Ensuite, nous avons déterminé les valeurs métiers (VM) qui représentent les processus et informations métiers du SIG : données cadastrales & foncières, données techniques, urbanisme, réseau télécom, pré-instruction des permis (déclaration de travaux) par les mairies puis instruction par la communauté de communes et le système de déclaration d’intention d’aliéner (DIA).

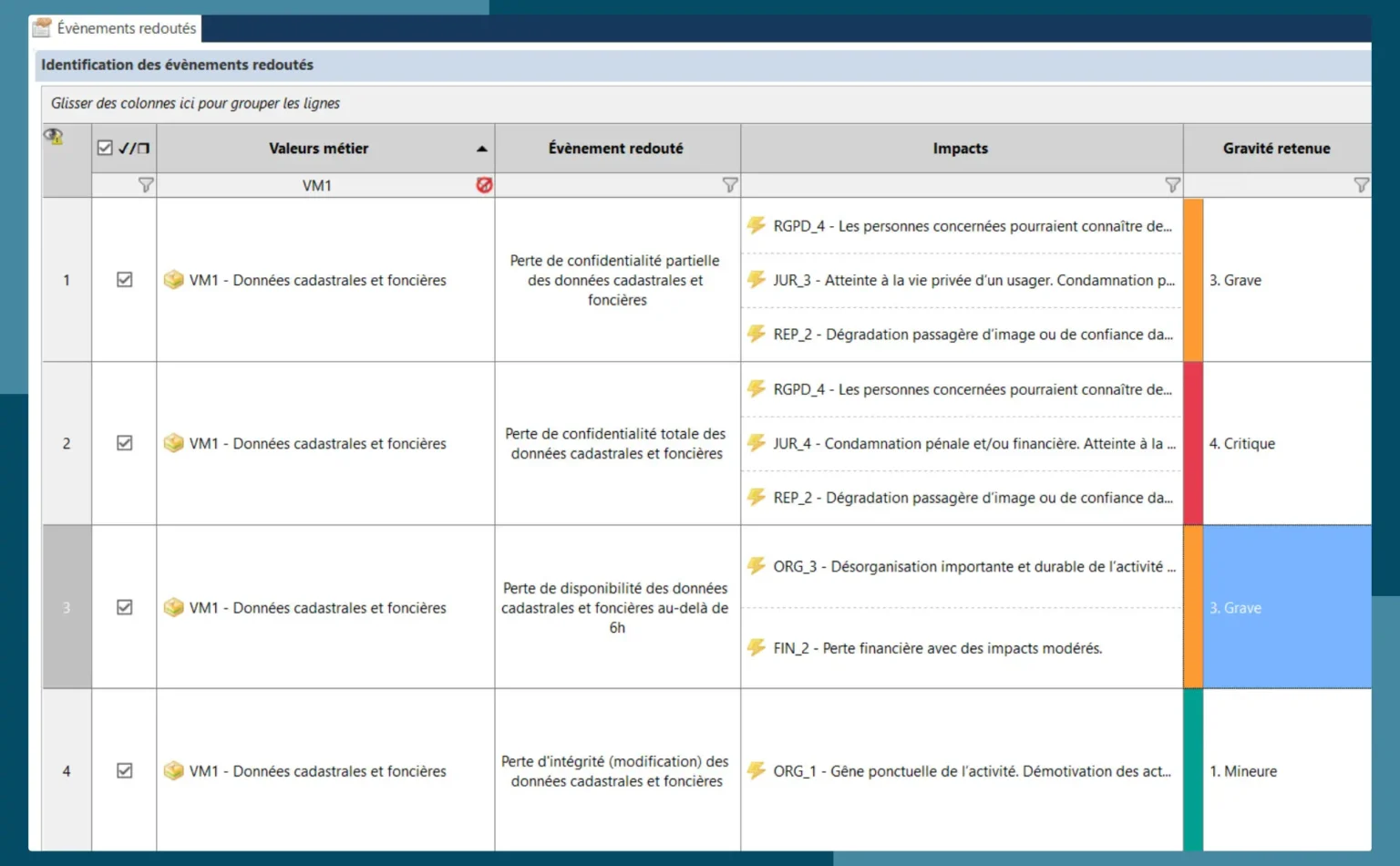

A chaque valeur métier (VM), comme cela est décrit dans la méthode, nous associons les biens supports et les responsables adéquats. Selon les besoins de sécurité en termes de disponibilité, intégrité, confidentialité ou traçabilité, chaque VM peut être confrontée à un ou plusieurs événements redoutés (ER) qu’il est essentiel d’expliciter.

Par exemple, la valeur métier “VM1 – Données cadastrales et foncières” est un élément essentiel pour piloter l’activité du SIG, mais aussi pour la collectivité en générale. Une perte ou une altération de ces données se traduira par des décisions erronées, et très certainement des erreurs financières.

C’est pourquoi, la « perte de disponibilité des données cadastrales & foncières” constitue dans notre analyse, un évènement redouté grave pour la valeur métier (VM) « VM1 – Données cadastrales et foncières ». Il est important de classer les évènements redoutés (ER) par ordre de gravité. Celle-ci est mesurée en s’appuyant sur leurs impacts respectifs (financier, juridique, sur l’image, sur la sécurité ou sur la santé des personnes, etc.).

Lors de la définition du socle de sécurité, en complément des référentiels déjà disponibles dans Agile Risk Manager, comme par exemple le Guide d’hygiène de l’ANSSI, nous avons introduit un nouveau référentiel :

- Un référentiel de mesures internes personnalisées qui définit un ensemble de règles et bonnes pratiques pouvant être développées en interne pour chaque entité. S’y trouveront par exemple des mesures telles que le changement de mots de passe, le contrôle qualité du matériel et des logiciels.

Atelier 2 - Sources de risque

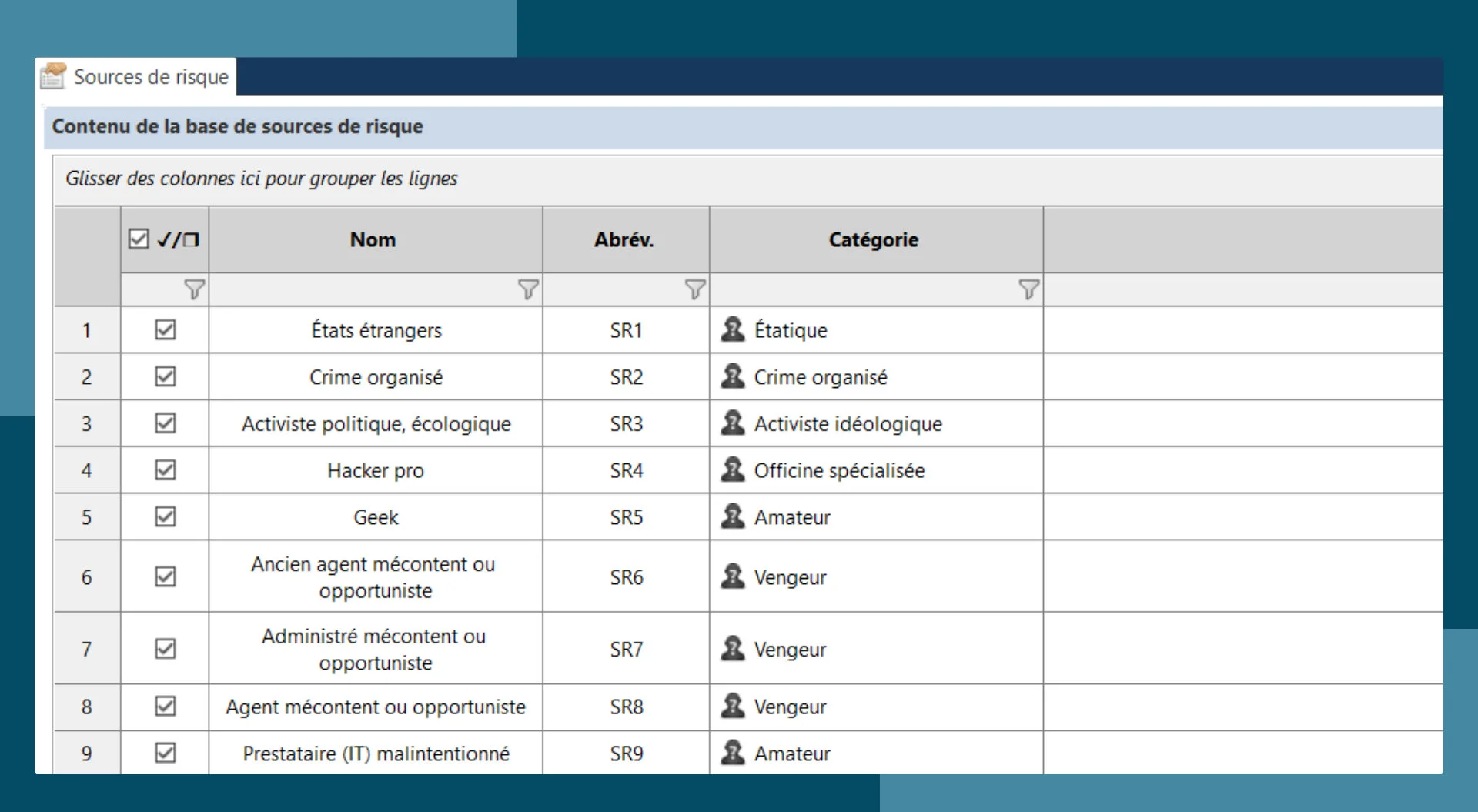

L’atelier 2 se caractérise par une approche centrée sur l’attaquant, désignée dans EBIOS Risk Manager par « source de risque ».

C’est pourquoi dans cet atelier, nous avons identifié tout d’abord les sources de risque (SR) qui peuvent nuire au SIG.

- États étrangers,

- Crime organisé,

- Activiste politique, écologique,

- Hacker pro,

- Etc.

Dans une deuxième étape, il s’agit d’attribuer à chaque SR, des objectifs visés (OV) qui peuvent être déterminés à partir des effets recherchés par chaque assaillant. Par exemple corrompre les données du serveur de gestion du système d’information de radiologie (RIS).

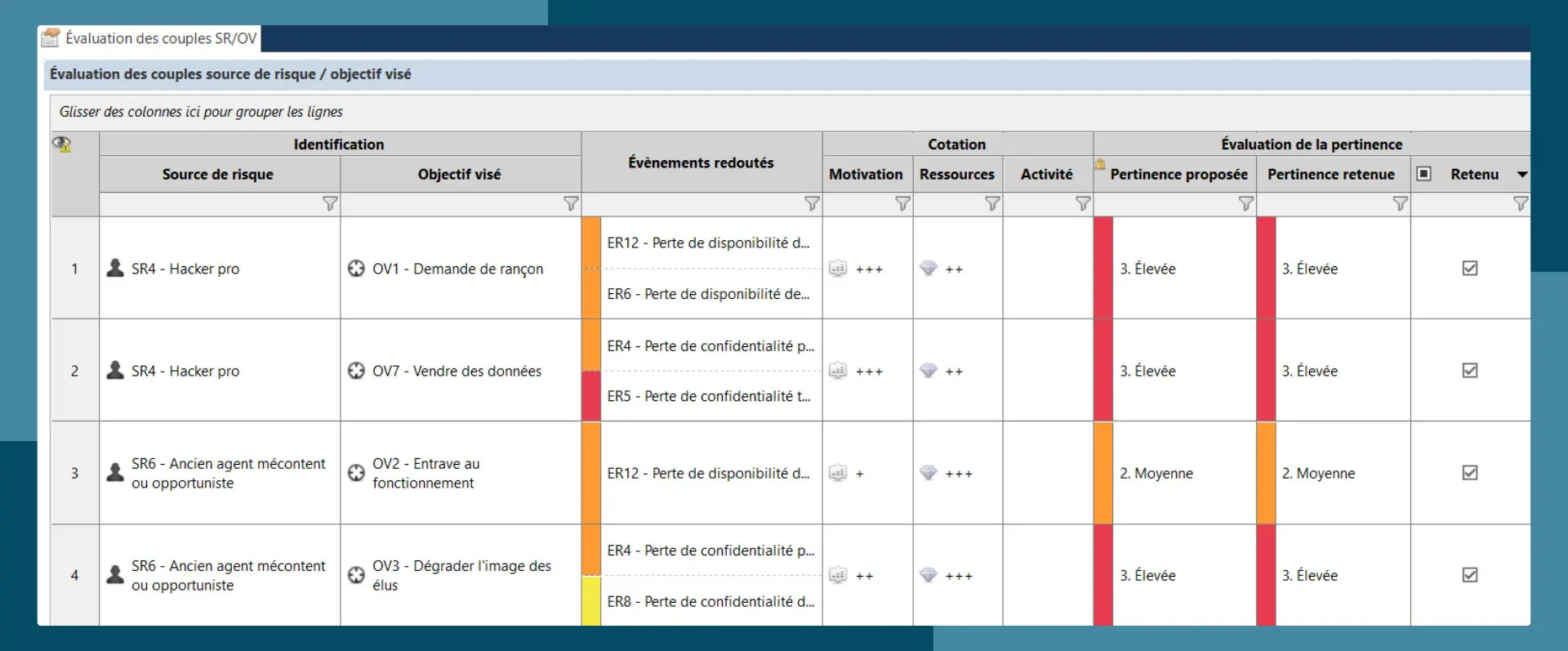

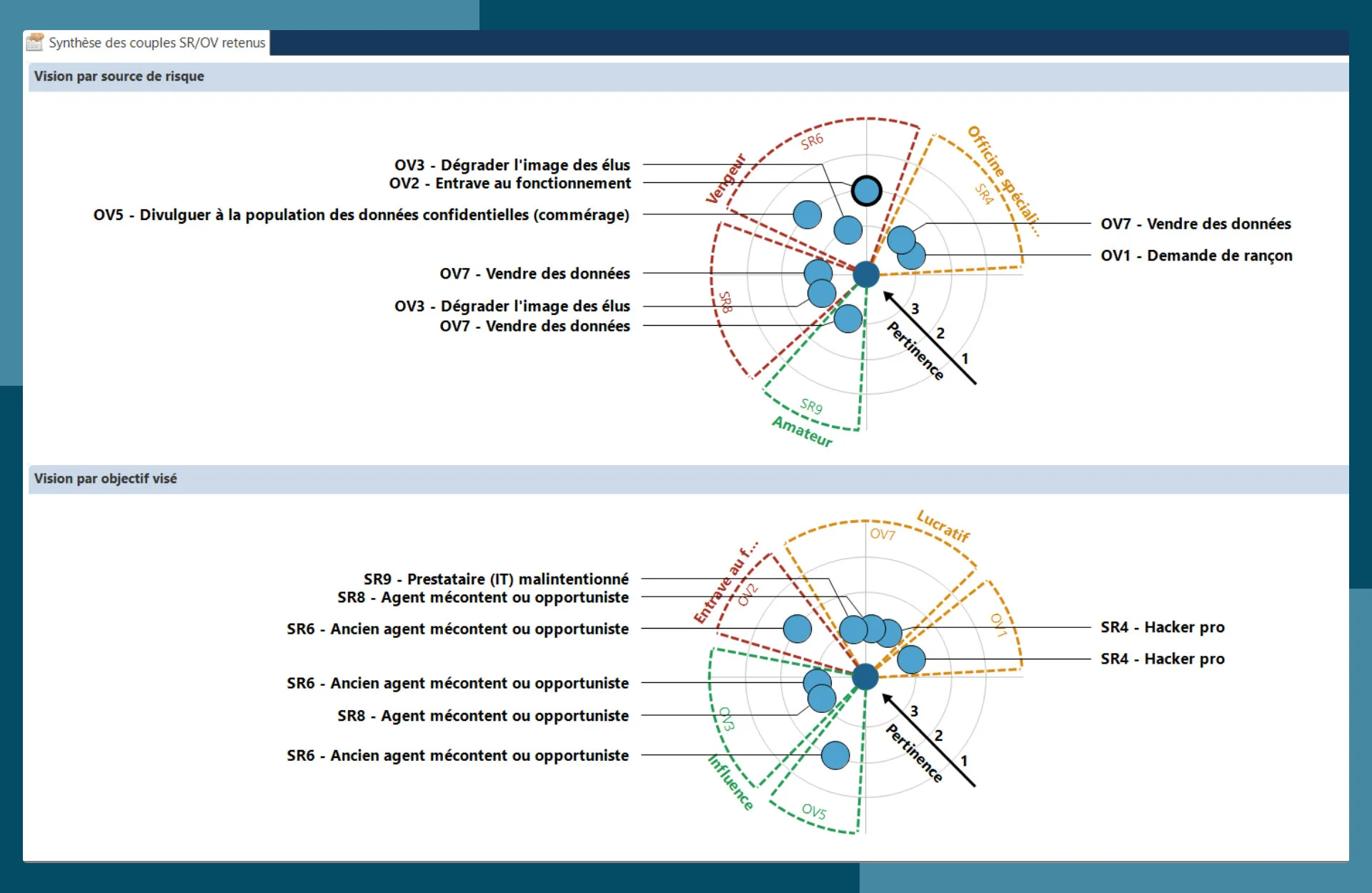

On peut ainsi obtenir le couple “Hacker pro / Demande de rançons” ou encore “Agent mécontent / Dégrader l’image des élus”.

Une fois la correspondance SR/OV établie, il est possible de procéder à son évaluation sur la base de la motivation, des ressources et de l’activité de la source de risque. Dans Agile Risk Manager, cette évaluation s’effectue de manière graphique et permet d’avoir un visuel représentatif de la pertinence des couples SR/OV selon plusieurs angles.

Atelier 3 - Scénarios stratégiques

Le SIG est une entité qui interagit avec plusieurs parties prenantes internes et externes, l’ensemble de ces parties prenantes constitue l’écosystème du SIG.

Nous pouvons citer par exemple :

- Mairies,

- Agents d’autres services,

- Service informatique,

- Prestataires de services spécialisés SIG,

- Fournisseur de matériel et prestataire informatique,

- Institutions publiques nationales

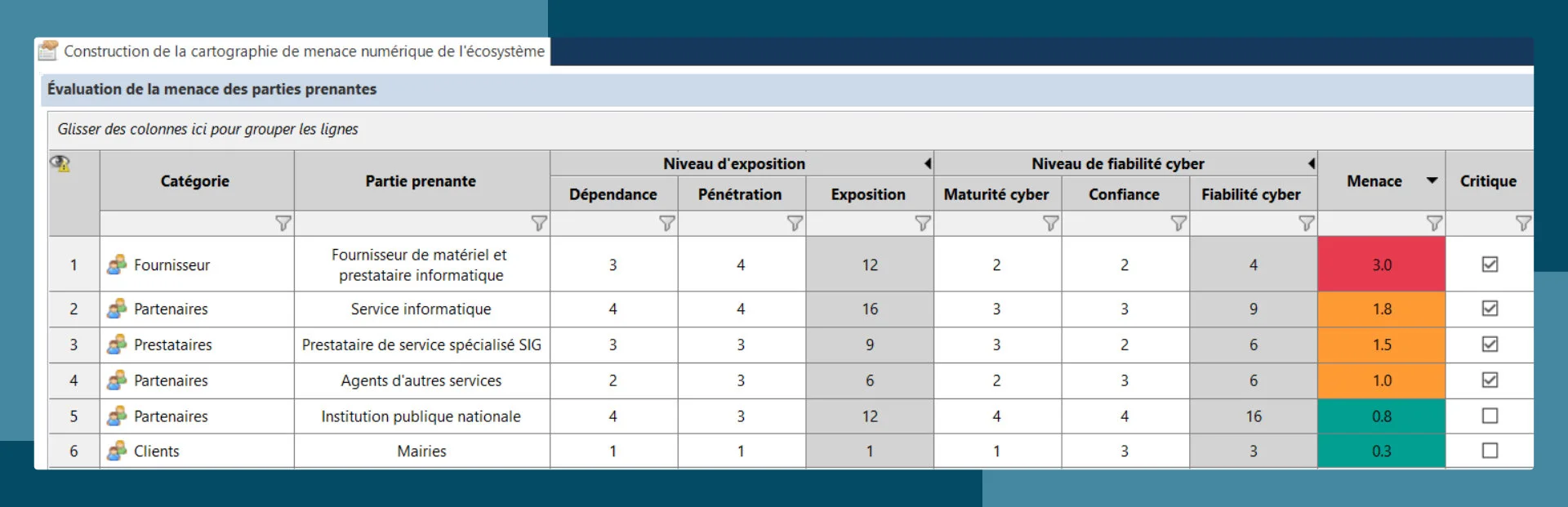

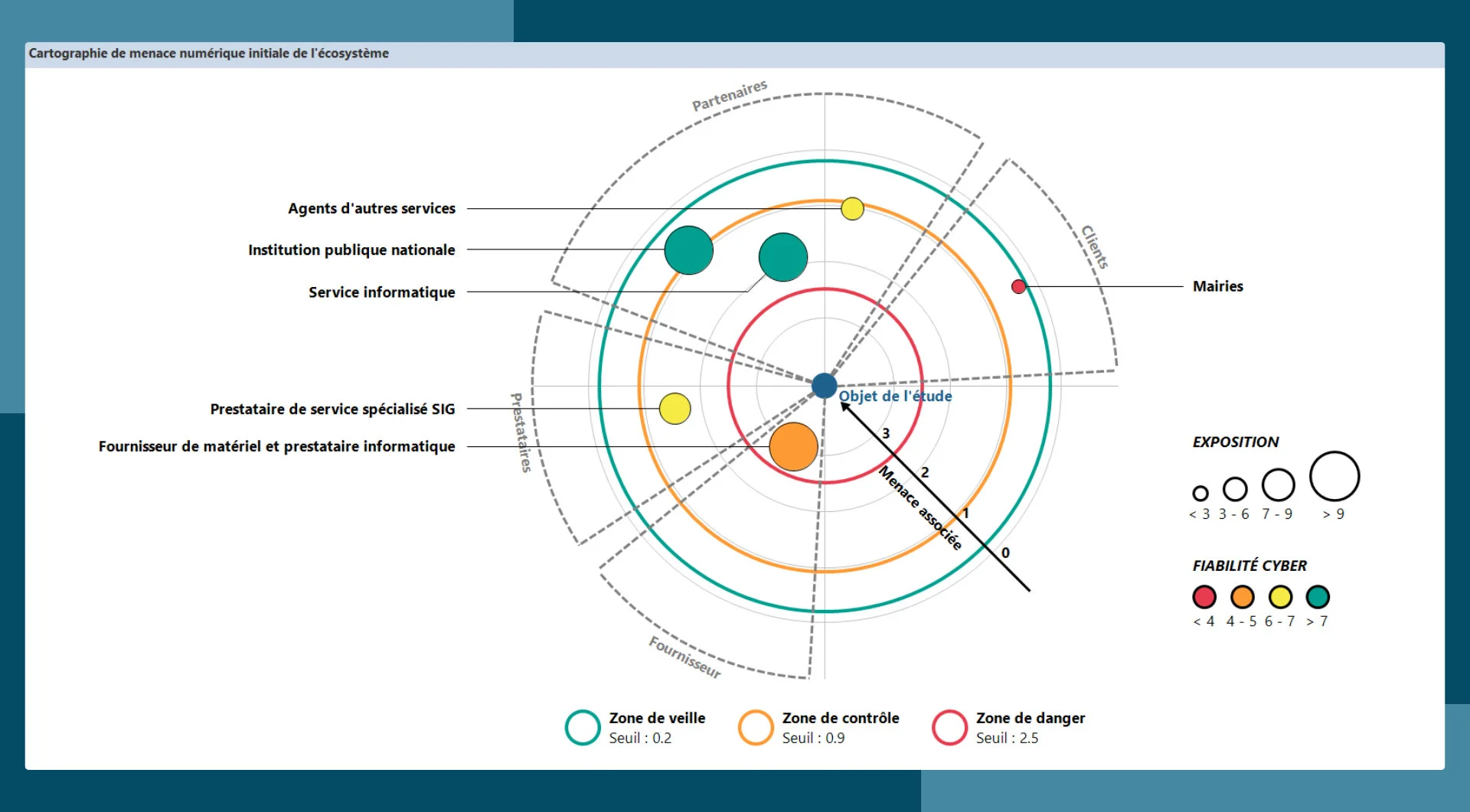

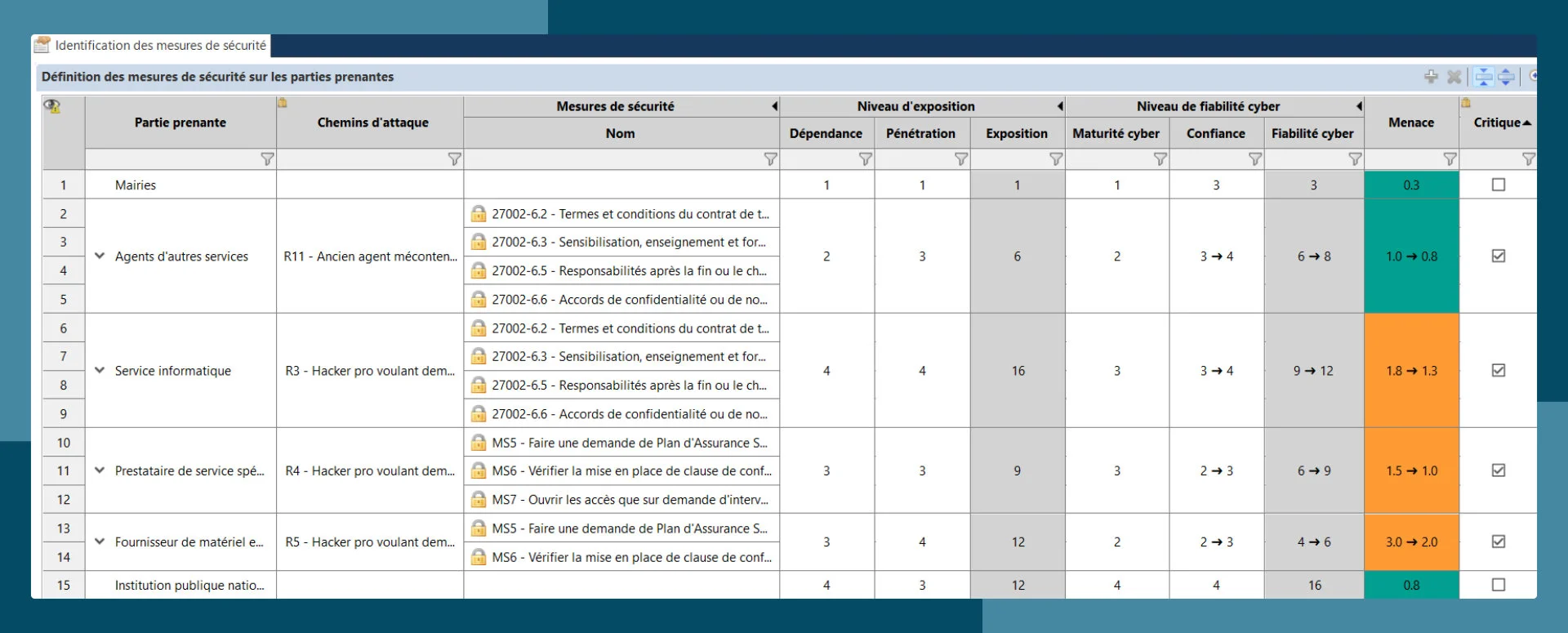

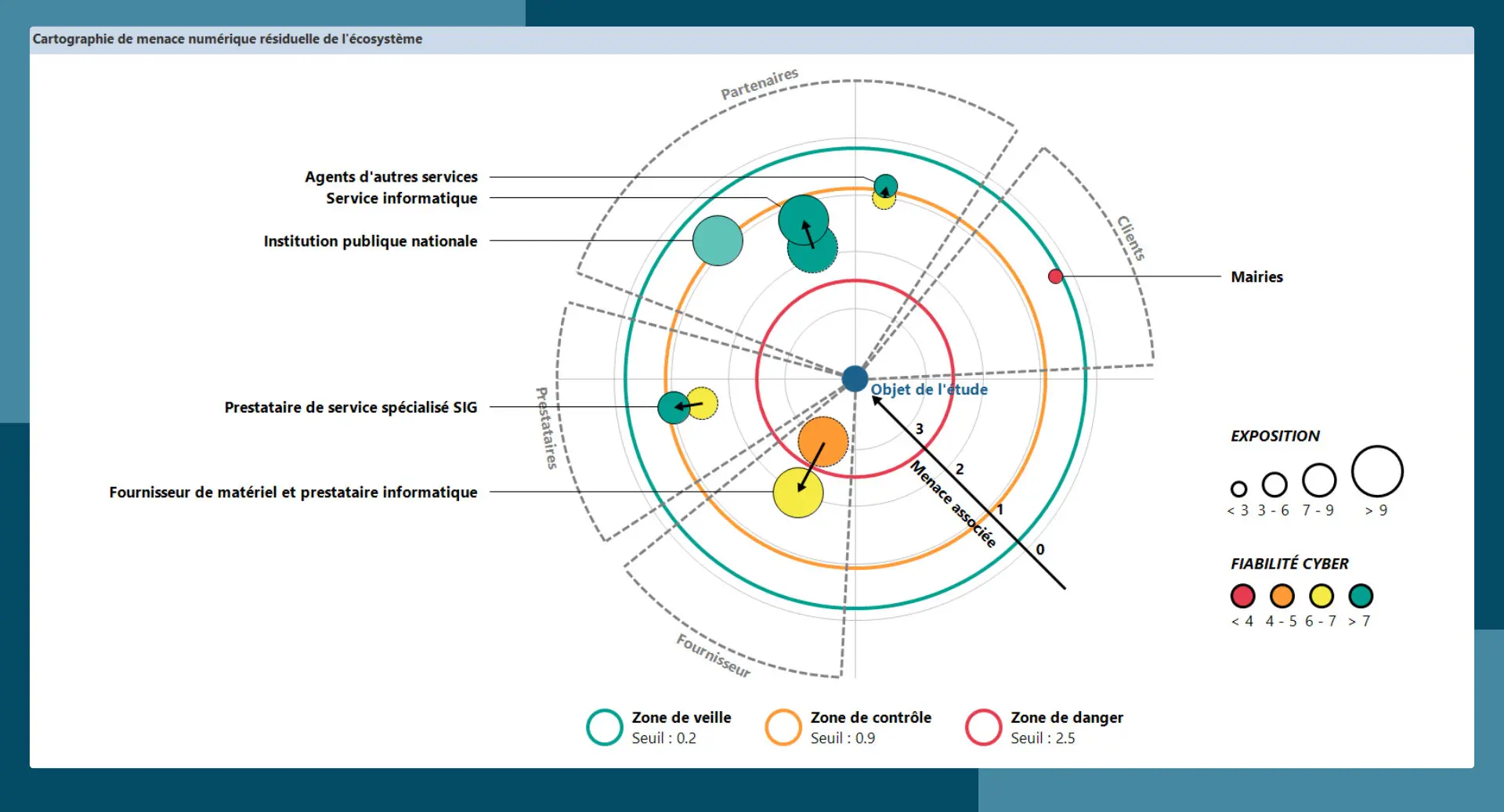

Agile Risk Manager permet d’évaluer pour chaque partie prenante, les niveaux d’exposition et de fiabilité cyber en se basant respectivement sur la dépendance/pénétration et sur la confiance/maturité cyber. Une fois ces couples évalués, l’outil permet de les représenter graphiquement, sous forme d’un radar.

Cet atelier inclut conformément à la méthode EBIOS Risk Manager, un traitement préliminaire des risques. Ce traitement préliminaire conduit à définir des mesures de sécurité qui s’appliquent directement ou indirectement aux parties prenantes et permettent ainsi par leur application une réévaluation de l’exposition et de la maturité cyber de ces mêmes parties prenantes.

Dans notre exemple, l’application de mesures sur les parties prenantes a réduit le niveau de menace initial du fournisseur de matériel et prestataire informatique et a permis de le déplacer de la zone de danger vers la zone de contrôle.

Par la suite, on cherche à définir les parties prenantes qui pourront servir de relais, sans pour autant le vouloir, à la démarche hostile d’une source de risque.

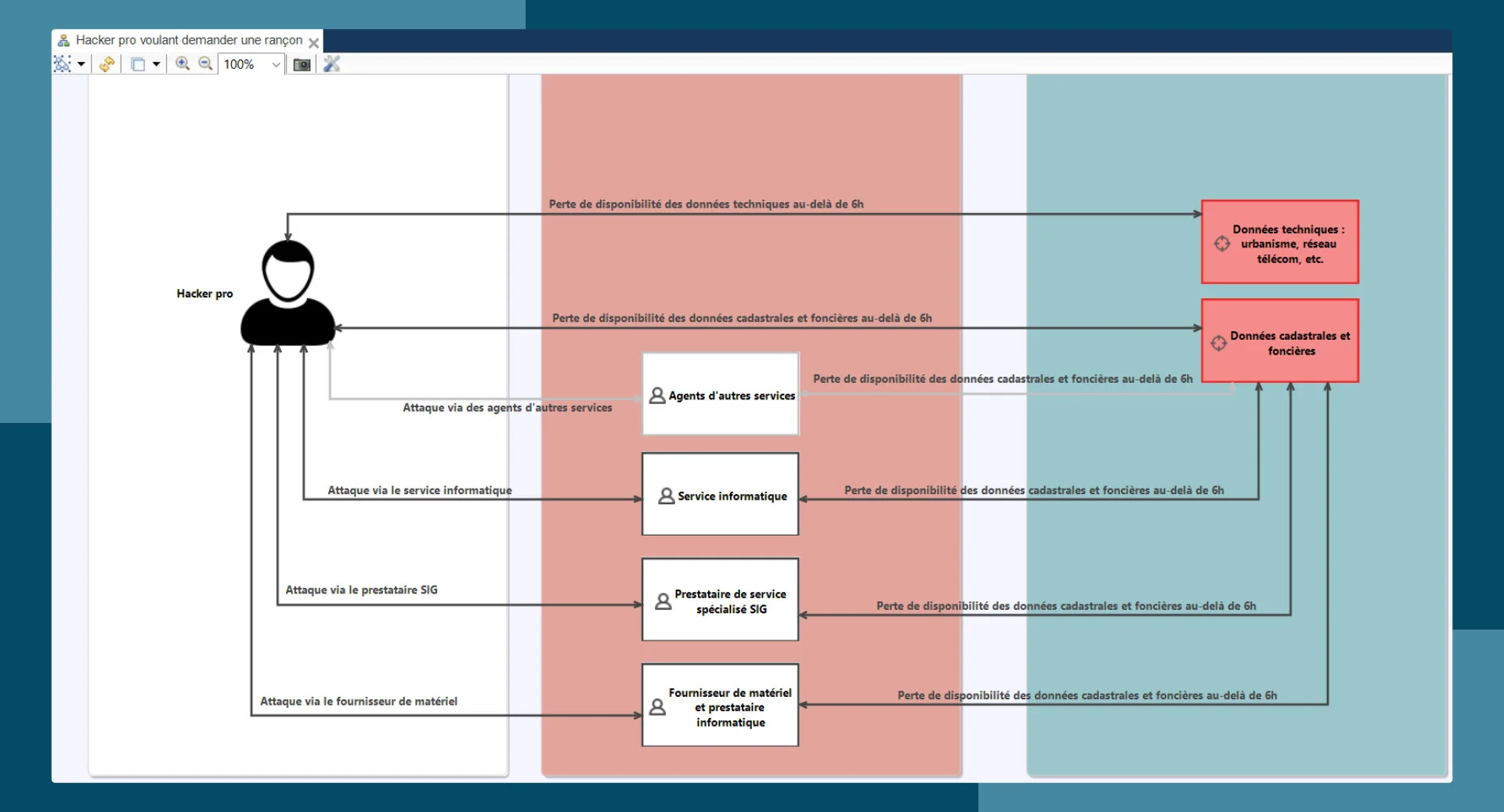

C’est ce qu’on appelle les scénarios stratégiques, associés aux couples SR/OV. Les scénarios stratégiques sont constitués d’un ou plusieurs chemins d’attaques.

Par exemple, un hacker pro dont l’objectif est le blocage des informations de la VM (valeur métier) « Données cadastres et foncières », pourrait arriver à ses fins en créant des fenêtres d’actions via le service informatique ou encore via les agents d’autres services.

La représentation graphique permet de visualiser les différents scénarios stratégiques ainsi que leurs chemins d’attaque respectifs.

Atelier 4 - Scénarios opérationnels

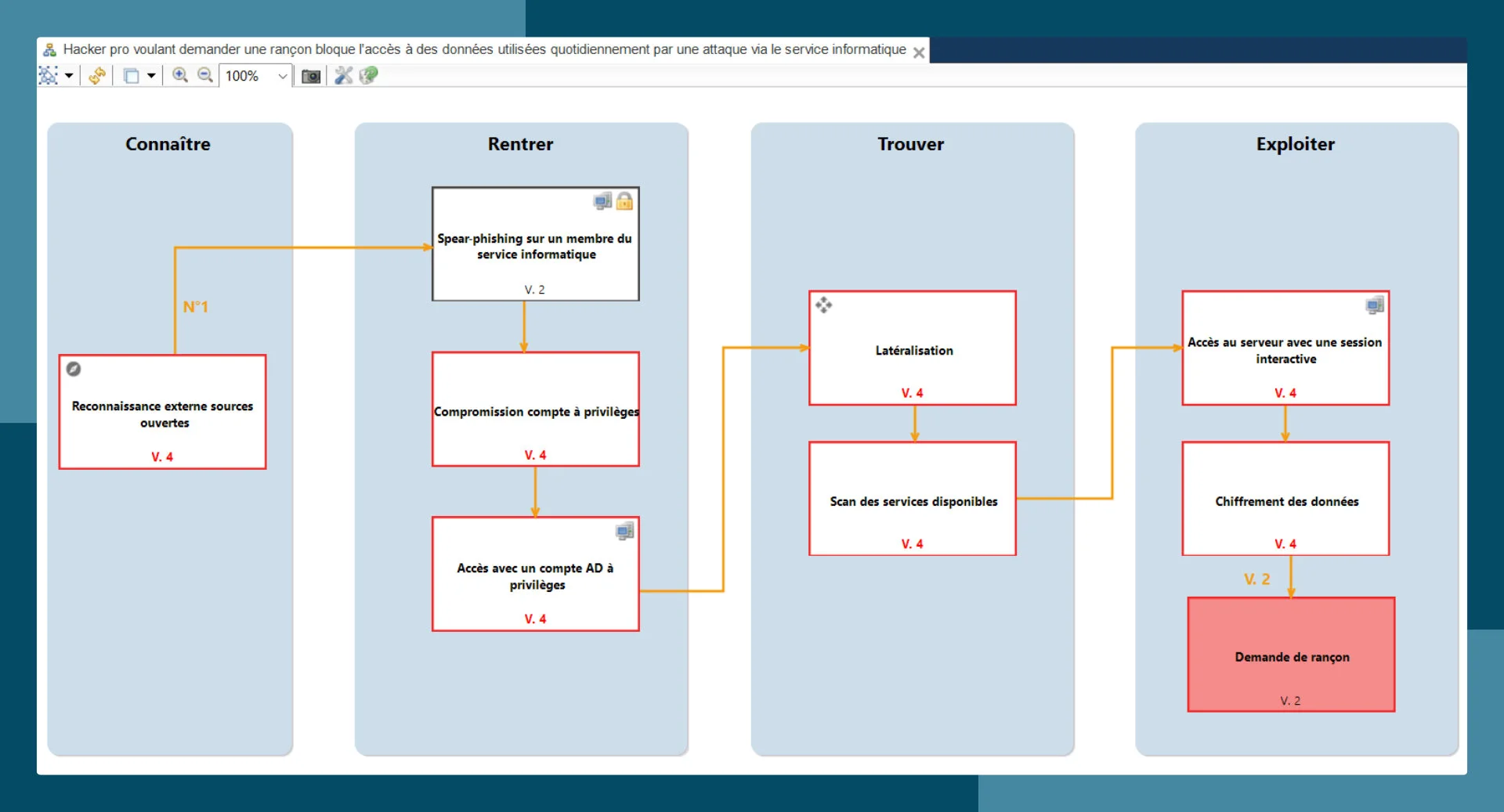

Au niveau de cet atelier, nous construisons des scénarios opérationnels qui s’associent aux couples SR/OV et à leurs scénarios stratégiques définis dans l’atelier précédent.

Les chemins d’attaque des scénarios opérationnels sont quant à eux construits à partir d’actions élémentaires sur les biens supports pour atteindre les OV préalablement identifiés. Il s’agit aussi d’attribuer une vraisemblance à chaque scénario obtenu. Celle-ci servira pour calculer, selon plusieurs approches, le chemin d’attaque le plus vraisemblable.

Dans notre cas d’étude, nous avons identifié différents modes opératoires permettant d’atteindre les OV en utilisant des actions élémentaires spécialement élaborés pour le contexte de l’objet d’étude.

Reprenons l’exemple du hacker pro dont le but est de rendre indisponible les données cadastrales et foncières, avec pour objectif final de demander une rançon contre le déblocage des données.

En guise de mode opératoire, celui-ci pourrait passer par l’intermédiaire du service informatique pour commettre son méfait.

Ce scénario se compose d’un seul et unique chemin d’attaque.

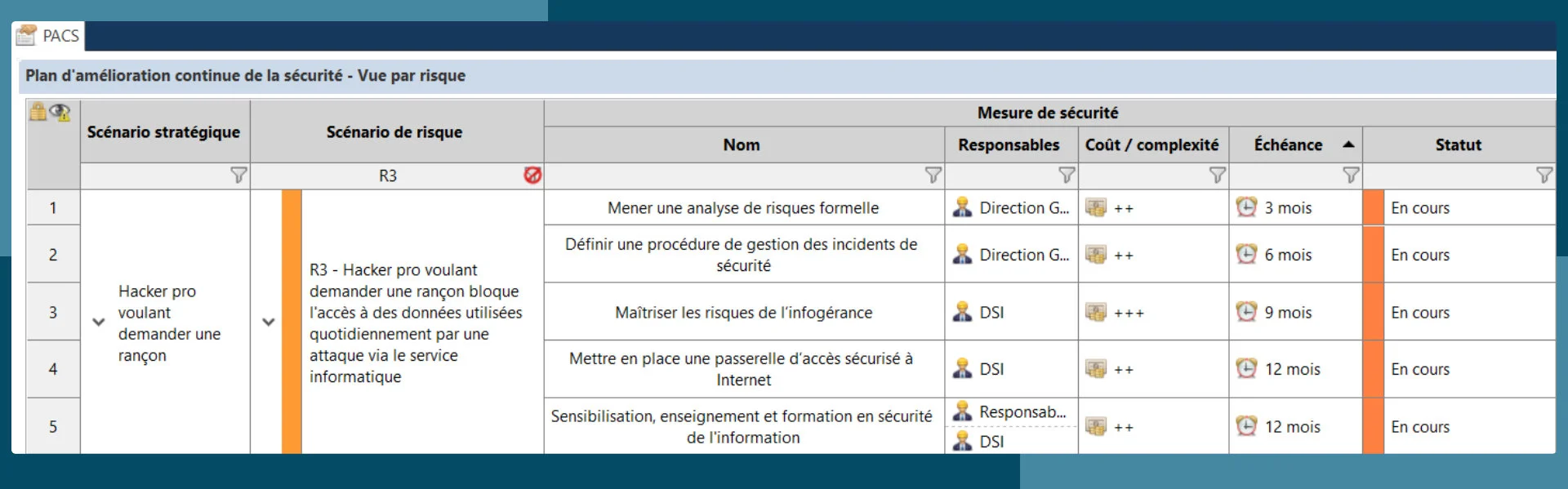

R3 : Hacker pro voulant demander une rançon bloque l’accès à des données utilisées quotidiennement par une attaque via le service informatique :

- Le hacker fait du spear-phishing sur un membre du service informatique.

- Grâce aux informations récoltées, il est en mesure de compromettre un compte disposant de privilèges, pour ensuite avoir accès au compte AD.

- Grâce à ce nouveau compte, il explore et scanne d’autres services, pour enfin avoir accès à une session active sur le serveur de données, lui permettant ainsi de chiffrer les données dans le but de demander une rançon.

Atelier 5 - Traitement du risque

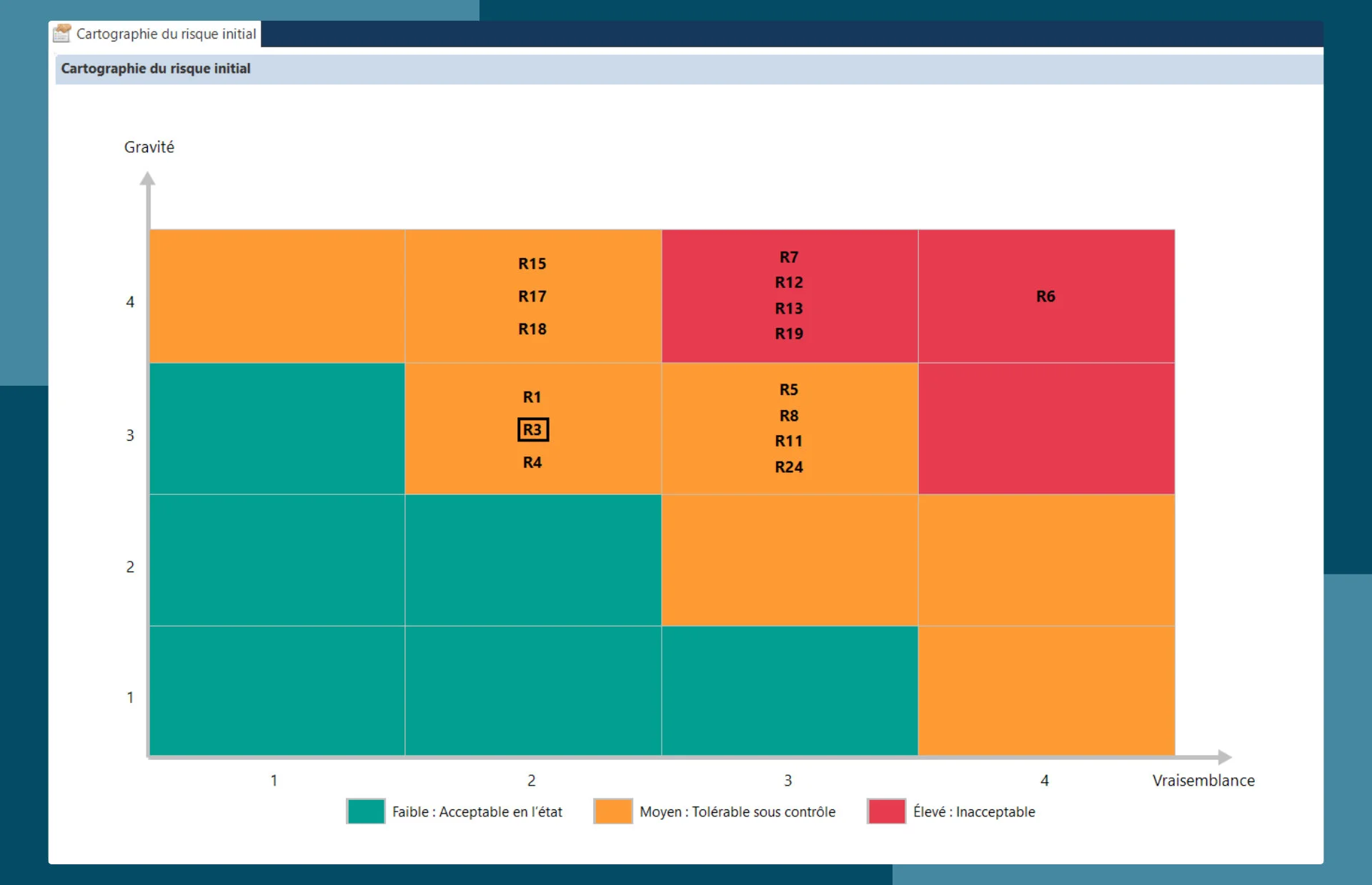

En sortie d’un cycle d’analyse, l’atelier 5 permet au final de rappeler l’ensemble des résultats obtenus précédemment.

Ces résultats sont exploités de manière échelonnée dans le temps et donnent naissance à un plan d’amélioration continue de la sécurité (PACS) en fonction des moyens et des contraintes (temps, budget, complexité) de l’objet de l’étude.

L’implémentation du PACS permet de réduire graduellement (6 mois, 9 mois, 12 mois, etc.) les risques, jusqu’à avoir un niveau satisfaisant qui soit aligné avec la stratégie de traitement du risque de l’organisation.

Conclusion

Agile Risk Manager est un outil complet labellisé pour la méthode EBIOS Risk Manager. Adaptable à tous les contextes métier, le logiciel facilite le déroulement de l’analyse de risques et la visualisation des résultats à chaque étape.

Agile Risk Manager propose ainsi un véritable tableau de bord, qui permet non seulement de visualiser les différents risques au regard de leur gravité et vraisemblance mais aussi de simuler leur évolution en manipulant les différentes mesures susceptibles d’être appliquées.

Cela permet aux RSSI et à la Direction de prendre des décisions basées sur les priorités stratégiques, de manière rationnelle et justifiée.